La transformación digital ha permitido avanzar a las sociedades y a sus economías en general y al sector financiero y a sus usuarios en particular. La circulación de datos e información es constante y nadie está al margen de potenciales riesgos como pueden ser los ataques informáticos, lo que ha convertido a la ciberseguridad en una prioridad máxima para todos.

En este sentido, siempre es conveniente estar al día de las diferentes técnicas o ciberamenazas comunes y, además, tener presente el listado de consejos de ciberseguridad que podemos aplicar en nuestro día a día.

Estas son las técnicas de ciberataque más comunes

Los ataques cibernéticos se sofistican y cada vez hay técnicas más depuradas para adueñarse y utilizar datos privados y sensibles de los usuarios y luego utilizarlos. Estas son algunas de las más habituales.

- Phishing:

¿Qué es el phishing? Es una modalidad de fraude digital en la que el atacante se gana la confianza de un usuario —haciéndose pasar por una persona, empresa o servicio de su confianza— para “pescar” datos confidenciales con los que poder suplantar su identidad y realizar acciones en su nombre, como por ejemplo contrataciones de productos o transferencias, entre otros. Te daremos consejos para evitar y eliminar el phishing.

- Spyware:

El spyware es un tipo de software difícil de detectar porque suele instalarse junto con otros programas que hemos instalado conscientemente. Lo que hace es recopilar información (puede usar el micrófono, la cámara, etc.) y enviarla a terceros.

- Credenciales comprometidas:

En determinadas situaciones, las credenciales de acceso de un usuario pueden verse comprometidas, es decir, caer en manos de personas que no deberían conocerlas. En estos casos se puede suplantar al usuario para acceder a sistemas de información e incluso realizar acciones no autorizadas con los datos alojados en estos.

- Man in the Middle (MITM)

En este tipo de ciberataque los criminales interceptan mensajes o transferencias de datos entre dos interlocutores. Las víctimas ignoran que les están escuchando o haciéndose pasar por uno de los participantes.

- DDos:

El DDos, o ataque distribuido de denegación de servicio, es un ciberataque que colapsa un sitio web o un recurso de red con tráfico malintencionado para que no funcionen correctamente.

- Wiper

El wiper es un tipo de programa malicioso cuyo principal objetivo es borrar de forma irreversible los datos del disco duro del ordenador que infecta.

- El ‘ladrón’ o Data / IP theft

El Data / IP theft es el robo y suplantación de los datos IP de nuestro sistema. Como sabéis, los equipos informáticos se identifican entre sí por medio de la dirección IP. Pues bien, el atacante obtiene estos datos y los utiliza para suplantar a nuestros equipos.

- Malvertising

Otro ataque sofisticado es el malvertising. Un cliente se descarga involuntariamente software malicioso insertado en la oferta de redes y webs de publicidad online legítimas.

- Rogue software

Este software hace creer al usuario que tiene un virus en su ordenador y pretende convencerlo para que compre una herramienta de eliminación falsa que lo que hace realmente es instalar un programa maligno.

BONUS TRACK: Ransomware:

El ransomware sería como un secuestro de datos alojados en el sistema del usuario, especialmente dirigido a empresas en este caso. Este programa restringe el acceso a determinadas partes o archivos del sistema operativo infectado y pide un rescate a la compañía atacada a cambio de eliminar esa restricción.

¿Cómo evitar o minimizar el riesgo de un posible ataque cibernético?

Como hemos visto, los ciberdelincuentes utilizan la llamada ingeniería social, es decir, toda una serie de técnicas que tienen como objetivo captar información confidencial del usuario. Buscan puntos débiles del comportamiento humano (la prisa, el miedo, la codicia, etc.) y suplantan a personas de confianza, compañeros, familiares, etc. ¿Qué podemos hacer al respecto? Aquí van unos consejos.

¿Cómo detectar y evitar el phishing y otras prácticas similares?

Nos detenemos primero en el phishing. Los ciberdelincuentes intentan manipular al usuario para conseguir información valiosa (contraseñas, información de una empresa, etc.) a través del correo electrónico. Intentan que el usuario haga clic en un enlace, descargue un archivo adjunto o envíe una información solicitada, o incluso para que complete un pago. Existen otros ciberataques similares como el smishing (a través de SMS) y el vishing (mediante teléfono).

¿Cómo detecto el phishing? Estos son algunos de los indicios:

- Saludo: suele ser genérico, no personalizado: “Estimado señor/señora”.

- Urgencia: “Debes cambiar tu contraseña en las próximas 24h”.

- Enlaces: suelen llevar a páginas web maliciosas.

- Preguntas: de carácter personal.

- Direcciones de correo: suelen ser largas, con caracteres aleatorios o incompletas.

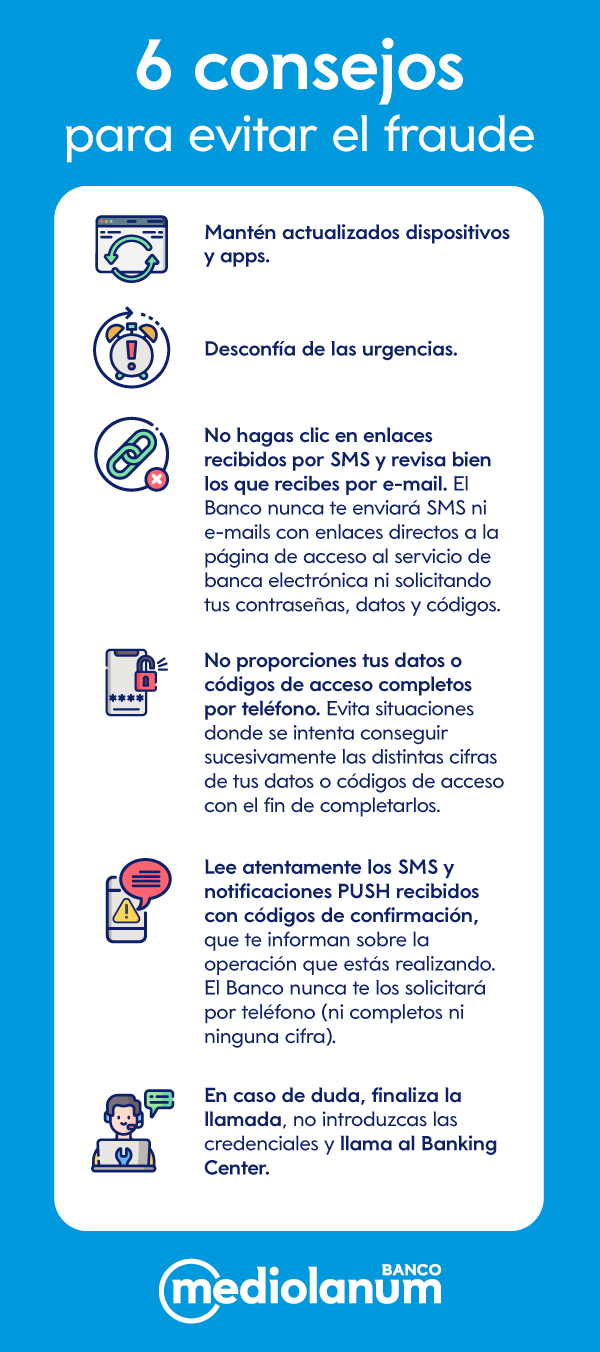

Ante este tipo de técnicas, aquí tienes algunos consejos de ciberseguridad que ayudan a evitar prácticas fraudulentas en tu relación con el banco.

Como hemos visto, nadie está al margen de un ataque cibernético. Merece la pena que interioricemos una serie de buenos hábitos. La salud de nuestros datos personales y financieros lo agradecerá.

Pingback: Cómo evitar ciberataques: Consejos para protegerte del Phishing y Ransomware.

Pingback: Cómo evitar ciberataques: Consejos para protegerte del Phishing y Ransomware.

Pingback: Cómo aumentar la seguridad de tus contraseñas online - Finanzas - CrediMarket2

Excelente aplicación fácil de utilizar y muy confiable

Me parece perfecta la información muchísimas gracias y consejos